Inhaltsverzeichnis

Eins meiner persönlichen Highlights bot sich am Samstag am Stand von Heise. Hier führte Sebastian Schreiber, Geschäftsführer der Sicherheitsfirma syss ein „Live Hacking“ vor.

Der Vortrag war (grob) in 4 Abschnitte geteilt:

- Mobile Phone Trojan

- Cross-Site-Scripting / XSS

- (Eigentlich) nicht zugängliche Webcams finden und aufrufen

- Einige weitere Beispiele

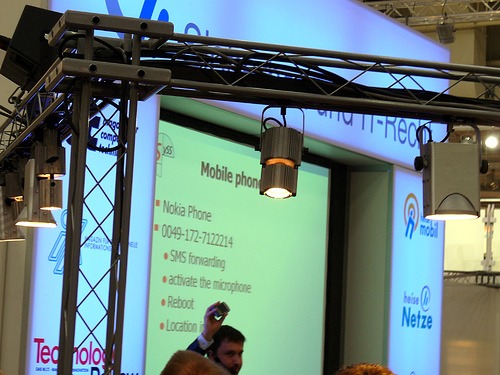

Mobile Phone Trojan

Hierbei wurde auf dem „Opferhandy“ ein Trojaner installiert, von dem der Anwender natürlich nichts mitbekommen hätte. Nun konnte man mit seinem „Angreiferhandy“ durch die „Wanze“ Telefongespräche mithören, sowie SMS-Nachrichten und alle anderen Nachrichten sich zuschicken lassen.

Zur Demonstration schickte ein Zuhörer aus dem Publikum eine SMS an das „Opferhandy“ und einen kurzen Moment später war eine Kopie davon auch auf dem Angreiferhandy gelangt.

Der Trojaner sollte per Kabel oder per Bluetooth installiert werden können. Ein Zuhörer aus dem Publikum bemerkte, dass es doch eigentlich auch möglich sein müsse, eine manipulierte MMS an das Opfer zu schicken, was von Herrn Schreiber „als theoretisch möglich“ beantwortet wurde.

Diese Möglichkeit würde dem ganzen natürlich eine weitaus größere Gefahr zuteil werden lassen, überträgt man sich doch schließlich keinen Trojaner per Kabel oder hat Bluetooth deaktiviert. Eine manipulierte MMS hingegen würde ein potentielles Risikio bergen, vor dem sich keiner schützen kann – Außer vielleicht einen Virenscanner auf dem Handy zu installieren.

Cross-Site-Scripting / XSS

Hierbei führte Herr Schreiber einige kleinere, aber dennoch interessante Beispiele vor. Das erste „Opfer“ war ein Pizzadienst, dessen Pizza für Herrn Schreiber zu teuer waren. Also halbierte er den Preis für die Pizza [schickte die Bestellung jedoch nicht ab 😉 ]

Wie machte er das?

Ganz einfach: Der Preis war im Link enthalten, auf den man klicken musste, um die Pizza in den Warenkorb zu legen. Dieser Preis in der Adresse lag jedoch unverschlüsselt vor, was ein verändern natürlich mehr als leicht machte.

Beim 2. Beispiel musste schon ein wenig mehr Aufwand betrieben werden, lag hier kein offensichlicher Link vor. Das diesmalige Opfer war ein Internetshop, der Fanartikel vertrieb. Herr Schreiber suchte sich einen Schal seinen „Lieblingsbolzclubs“ aus und veränderte auch hier den Preis. Da der Betreiber den Artikel aber in eine HTML-Form gepackt hatte, lies sich der Preis hier nicht über den Link verändern. Allerdings hatte Herr Schreiber sich bereits in kleines Tool namens „HTML Source“ installiert (soll übrigens auch mit der Developer Console von FF funktionieren, zu Opera wurde nichts gesagt. Habe ich auch noch nicht nach geschaut), mit dem man den Inhalt des Formelements, in dem der Preis stand, verändern lies. Natürlich wurde auch diese Bestellung nicht abgeschickt.

(Eigentlich) nicht zugängliche Webcams finden und aufrufen

Eigentlich nichts besonderes für diejenigen, die sich eh mit Google auskennen. Denn Google indexiert einfach alles, wenn man es nicht explizit verbietet.

So auch hier: Es wurde einfach nach einem mehr oder weniger bekannten Webcamhersteller gesucht, dessen Webcams anscheinend nicht derart geschützt worden waren, dass sie nicht in den Suchmaschinen erscheinen sollten. So wurde eine willkürliche Webcam von irgendjemanden des besagten Herstellers ausgewählt und aufgerufen. Einige Fehlversuche später – einige Kameras waren anscheinend „tot“ oder abgeschaltet – öffnete sich eine funktionierende Kamera, die geschwenkt wurden konnte mit allen möglichen Schikanen und Features. Besondere Aufmerksamkeit zog der Eintrag „Sexy“ auf sich. Was sich dahinter verbergen mochte, interessierte Redner und Publikum gleichermaßen. Doch man wurde mehr oder weniger enttäuscht, als die Kamera schwenkte und man zwei junge Frauen in den Haupteingang gehen sah. Naja, die meisten hatte wohl etwas schöneres anderes erwartet.

Einige weitere Beispiele

Es folgten noch zwei weitere Beispiele, wo mittels DNS-Spoofing eine Internetadresse [von einem bekannten Autohersteller mit einem Stern 😉 ] auf die Seite von Heise umgelenkt wurde. Dies wurde mit einem Tool – dessen Namen ich leider schon wieder vergessen habe – unter Linux umgesetzt, welches die entsprechende Host-Datei dementsprechend manipulierte, sodass diese Vorführung möglich war.

Als letztes Beispiel aufgeführt, bei dem man sich in einem Forum von normalen User zum Admin erheben konnte. Da dieser Vorgang im Internet jedoch strafbar wäre, hatte Herr Schreiber bereits selbst ein dementsprechendes Forum vorbereitet.

Worum sollte es gehen?

Ganz einfach, man wollte ohne Brute-Force oder ähnliches einzusetzen an Adminprivilegien gelangen.

Und so gings:

Zuerst meldete man sich mit einem ganz normalen Useraccount (Benutzername: Hacker, wie originell) an und schrieb einen Post. Dieser Post hatte es allerdings in sich, barg er doch nur eine Zeile Programmcode. Und zwar wurde eine JavaScript-Zeile verwendet, die nichts anderes machen sollte, als, sobald dere Eintrag geöffnet wird, die Session-ID des Cookies vom „Opfers“ in einer Datei auf dem Server des Hackers zu speichern.

Nun brauchte „Hacker“ nur noch zu warten, bis der Admin den Eintrag kontrollieren würde. Natürlich wurde auch dies vorgeführt, war es doch das interessanteste am ganzen Beispiel. Also meldete sich Hr. Schreiber als Admin an und öffnete den Eintrag. Es passierte anscheinend nichts, außer, dass sich ein Fenster öffnete und im Hintergrund die Session-ID geschrieben wurde.

Nun hatte der „Hacker“ sein Ziel erreicht. Er hatte die Session-ID des Admins erhalten. Also wurde sich wieder unter dem Namen „Hacker“ – immer noch mit normalen Userprivilegien – eingeloggt und über Optionen (bei FF) die eigene Session-ID des Cookies, dass im Forum gesetzt wurde, durch die Session-ID des Admins ersetzt. Nun folgete eine Aktualisierung der Seite (allerdings nicht über Neu Laden [F5], funktioniert angeblich nicht, sondern über Neubestätigung mit Enter der Adresse) und schon hatte „Hacker“ Adminprivilegien und konnte das Forum nach belieben verändern.

Fazit: Insgesamt fand ich den Vortrag wirklich sehr informativ und interessant. Leider stand ich sehr weit hinten und konnte deshalb keine besseren Fotos machen, schade!

nen video von dem ganzen vortrag gibt es wohl nicht irgendwo?

Hallo,

das kann ich Dir leider nicht sagen. Es haben zwar Leute die ganze Zeit gefilmt, aber ob das online steht, wei� ich nicht.

ich fand den vortrag nicht so toll, weil herr schreiber fast genau den selben vortrag breits vor einem jahr auf der cebit gehalten hat und er meiner meinung nach zu wenig substanzielles enth�lt.

das ganze war eher ein bauernf�nger als ein aufschlussreicher vortrag.

Ich war letztes Jahr nicht da und kannte den Vortrag deshalb nicht. Klar, es wurden keinen „richtigen“ Black-Hat Sachen o.�. vorgestellt. Vieles davon befindet sich aber sicherlich schon in der rechtlichen Grauzone oder gar in der Illegalit�t, sodass er das wohl nicht vorf�hren konnte / durfte. Oder was meinst Du?

I war auch Live vor Ort und stand anscheinend direkt rechts neben dir:D

i fand es auch schade das einfach zu wenig platz da war.. habe leider nur sehr wenig verstanden…

trotzdem war es sehr informativ

hoffentlich gibt es irgendwo das video zum DL oder online anschauen

oh seh grad das es die beitag vom letzten jahr war

sry

Hallo Felix,

ja stimmt, das war von 2007. Habe mir dieses Jahr aber auch den Beitrag angeschaut, wenngleich einiges doch schon im letzten Jahr gezeigt wurde.

Möchte nicht unhöflich sein aber ergänzend zu diesem Artikel lass ich an dieser Stelle mal etwas Werbung hier:

Auf meinem Blog findet ihr einige Dokumente von und über Syss zu Themen der IT-Sicherheit und Hacking als PDF zum Download:

Syss Dokumente als PDF Downloads

Auch in der Download Section noch einmal gelistet.

Ich mache mal eine Ausnahme 😀 Weil es ein interessantes Thema ist, danke für die Zusammenstellungen 😉