Inhaltsverzeichnis

Sicherlich habt ihr die Tage von der Backdoor in Linksys- und Netgear-Routern gelesen, die auf Port 32764 lauscht. Die Liste wächst, diverse Modelle der beiden Hersteller, mittlerweile aber auch Cisco (selbst) und LevelOne-Geräte sind vereinzelt betroffen und wurden von Anwendern bestätigt.

Herausfinden, ob der Port 32764 geöffnet ist

Heise.de weist auf ein Python-Skript von Eloi Vanderbeken hin, mit welchem ihr überprüfen könnt, ob Eurer Router ebenfalls betroffen ist. Wer keine Phython-Instanz installiert hat, kann auch mit “Hausmitteln” überprüfen, ob der Port geöffnet ist.

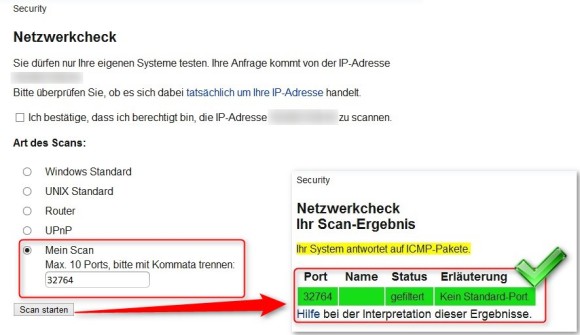

Dies klappt zum einen mittels dem Netzwerkcheck von Heise, der anzeigt ob der Port geöffnet ist, bzw. generell anzeigt, welche Ports geöffnet sind. Damit könnt ihr die Erreichbarkeit von außen überprüfen, was fatal wäre.

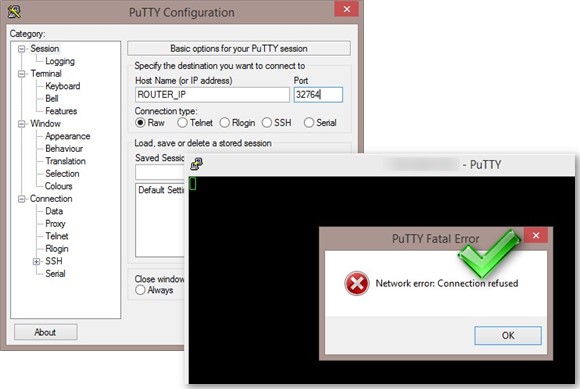

Im lokalen Netz könnt ihr den Port mit Telnet und dem Befehl telnet ROUTER_IP 32764 (ab Windows 7 muss der Telnet-Client erst in den Windows-Features aktiviert werden) oder PuTTY überprüfen.

Im Normalfall solltet ihre eine Fehlermeldung bekommen, dies ist ein gutes Zeichen. Antwortet Eurer Router auf die Portanfrage, drückt einmal die Enter-Taste. Bisher bekannt ist, dass eine Zeichenfolge wie ScMM angezeigt werden soll.

Was tun, wenn mein Router antwortet?

Zum Deaktivieren des Ports gibt es derzeit einige Workarounds. Ich selbst habe keins der Skripte getestet, da ich glücklicherweise nicht betroffen bin. Ihr solltet Euch also die Hinweise der Autoren durchlesen, bzw. etwaige Meldungen von Leuten, die die Skripte schon ausprobiert haben.

Danke für den Hinweis. Bei meinem Router ist zum Glück auch alles im grünen Bereich. 🙂

Hi Elias, gut zu hören 🙂